« Dans une heure, nous aurons une réunion en ligne. », « Avez-vous déjà répondu aux e-mails ? », « Où est mon rapport ? Parfois, nous perdons le fil des choses à cause d’une surcharge d’informations. Cela peut également se produire avec le site web de votre serveur. Généralement par le biais d’une attaque ciblée de cybercriminels qui souhaitent mettre un site web hors ligne. L’attaque qu’ils utilisent pour cela est également appelée attaque DDoS.

Cette pièce fait partie de notre série « TI expliqué », où nous expliquons les concepts et technologies importants derrière les produits et les innovations d’aujourd’hui d’une manière compréhensible.

Une attaque DDoS est une cyberattaque qui n’autorise pas l’attaquant à accéder à l’environnement internet. Au lieu de cela, il met un site web ou un service hors ligne.

En mai, ce type d’attaque a été lancé contre Belnet, rendant les sites internet d’environ 200 organisations belges inaccessibles pendant plusieurs heures. Tant le service interne de Belnet que le Center for Cyber Security Belgium en avaient plein les bras.

Différentes techniques sous un même dénominateur

Het resultaat van de aanval is nu duidelijk, maar de vraag blijft hoe een DDoS-aanval precies wordt opgezet. Hiervoor zijn verschillende technieken mogelijk, die allemaal onder de noemer DDoS worden samengebracht. Enkele van die technieken worden benoemd als:

- Ping flood

- SYN flood

- HTTP flood

Ping flood

Le ping flood est une attaque DDoS dans laquelle l’attaquant inonde le serveur de requêtes ICMP (Internet Control Message Protocol). L’attaque est fondée sur le principe qu’une requête reçoit une réponse du serveur avec le même nombre de réponses.

Une requête ICMP est une requête inoffensive utilisée pour tester si un site web est en ligne et répond rapidement. Cette requête nécessite un petit effort de la part du serveur pour être traitée. Une attaque ping flood applique ce principe et inonde le serveur de requêtes.

SYN flood

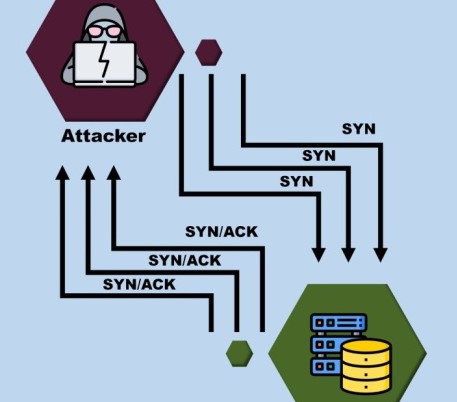

Cette méthode d’attaque exploite le protocole TCP (Transmission Control Protocol) en envoyant régulièrement des requêtes de connexion initiales (SYN). Pour cela, il est important de savoir qu’une connexion TCP repose sur un 3-way handshake (établissement d’une liaison).

Les trois processus se succèdent comme suit : tout d’abord, le client envoie un paquet SYN au serveur pour initier la connexion. Ensuite, le serveur répond avec un paquet SYN/ACK, confirmant la communication. Enfin, le demandeur envoie un paquet ACK pour confirmer que le paquet envoyé a été reçu correctement. Enfin, la connexion TCP est ouverte et les données peuvent être envoyées et reçues.

Dans les attaques SYN flood, la première action est envoyée massivement au serveur. Le serveur répond, mais ne reçoit pas de réponse pour établir la connexion.

Vous pouvez en fait le comparer avec une cuisine de restaurant, où les recettes accompagnent les plats commandés. Lorsque les plats sont prêts, la cuisine les prépare pour le personnel de la salle. Supposons que le personnel de la salle ne vienne jamais chercher les plats. Pas un seul plat ne quitte la cuisine et tout le plan de travail des chefs est occupé par les plats préparés. Le personnel de la cuisine est clairement incapable de continuer à cuisiner à ce moment-là, mais les commandes continuent d’affluer.

HTTP flood

Une requête HTTP est une requête normale de, par exemple, un navigateur web à un serveur. Les attaques HTTP flood sont volumineuses et nécessitent moins de bande passante. Le type de question permet donc de mieux connaître le site victime et chaque attaque doit être unique.

L’attaque DDoS peut être fondée sur deux requêtes : GET ou POST. La première requête demande un contenu standard et statique du site web, tel que le chargement d’une image. Une requête POST, par contre, est plus exigeante. Les attaques HTTP flood utilisant des requêtes POST sont donc efficaces pour l’attaquant. Au contraire, l’attaque est plus difficile à établir qu’une attaque fondée sur des requêtes GET.

Travail d’équipe

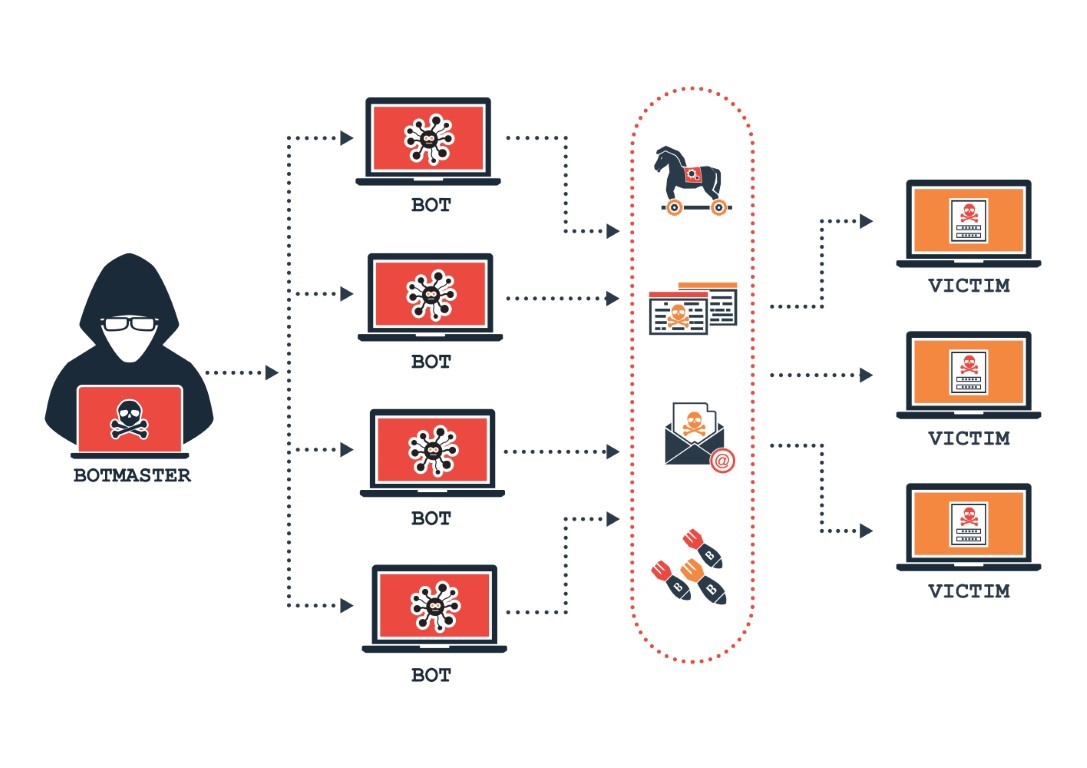

Les techniques décrites n’auront pas beaucoup d’effet si un seul ordinateur lance l’attaque. C’est là qu’intervient le premier D des DDoS. Dans une attaque par déni de service distribué (DDoS), plusieurs ordinateurs travaillent ensemble pour attaquer un seul serveur. Cette puissance est nécessaire pour lancer une attaque d’une ampleur énorme, par exemple, pour fermer le réseau Belnet.

Dans une attaque DDoS, plusieurs ordinateurs travaillent ensemble pour attaquer un seul serveur.

Ce que plusieurs ordinateurs peuvent accomplir ensemble est fondamentalement le même que ce que peuvent faire des précipitations exceptionnelles. Dans une petite douche, une rivière peut facilement absorber la quantité d’eau supplémentaire. S’il pleut soudainement d’une manière exceptionnellement longue et intense, la rivière déborde de ses rives. La fonction de la rivière est prise en charge dans le monde informatique par un serveur, qui reçoit les demandes des utilisateurs d’accéder à un site internet et les traite.

Prémédité

Seul, c’est seul et ensemble nous sommes forts. Mais, comment un cybercriminel peut-il amener un réseau d’ordinateurs à lancer une attaque DDoS ? Généralement pas en créant un groupe Facebook de passionnés.

Un cybercriminel a conçu une attaque DDoS bien avant son exécution. Les e-mails d’hameçonnage et les logiciels malveillants ont créé une armée que le criminel peut déployer à tout moment. Cette armée porte le nom générique de botnet. Mais, lorsqu’un botnet est découvert, le réseau se voit attribuer un nom encore plus spécifique. Les utilisateurs de ces ordinateurs ne se doutent de rien, car le virus s’exécute en arrière-plan.

Les téléphones ou les appareils IoT tels que les webcams et les routeurs peuvent également être utilisés pour une attaque. Au début de cette année, par exemple, il est apparu que les téléphones Android faisaient l’objet d’abus dans un botnet. Plus précisément, il s’agit de l’interface Android Debug Bridge (ADB). Cette interface permet aux développeurs de communiquer directement avec les appareils. En principe, les vendeurs désactivent l’ADB pour les appareils sur les étagères par défaut, mais tous les fabricants ne suivent pas cette règle d’aussi près.

Attaque accidentelle

Les attaques DDoS mentionnées ci-dessus sont toutes fondées sur un acte innocent, qui est nécessaire dans les opérations internet quotidiennes. Par conséquent, il peut arriver que des sites web avec une faible bande passante ou aux heures de pointe soient surchargés.

Cela s’est produit dans le passé au mois de mai. Le site de la déclaration d’impôts reçoit souvent trop de demandes avant la date limite. Pour les étudiants, le moment où les résultats de l’examen sont mis en ligne est peut-être un exemple plus reconnaissable. Cependant, ces surcharges sont toujours survenues par accident et n’étaient pas du tout l’œuvre d’un cybercriminel qui a refusé de vous donner un aperçu de vos résultats d’examen.

Solutions

Les attaques DDoS ne sont pas si difficiles à établir. Avec un logiciel disponible gratuitement, à peu près n’importe qui peut lancer une attaque DDoS. Pourtant, c’est l’une des attaques les plus courantes contre laquelle les entreprises doivent lutter.

- Pare-feu : assurez-vous que votre réseau est sécurisé, installez un pare-feu et maintenez-le à jour.

- Correctifs: corriger vos serveurs et applications avec les dernières versions.

- Atténuation DDoS : investissez dans du matériel que vous installez sur site pour analyser les demandes à la vitesse de l’éclair et jeter les demandes inutiles à la poubelle.

- Spécialistes : des sociétés spécialisées telles que Cloudflare, Akamai et Telenet offrent une protection contre les attaques DDoS.

- Aucun serveur ou réseau n’est totalement sécurisé : des groupes comme Anonymous ont démantelé des réseaux de grandes entreprises par le passé.