La cryptographie est la science qui applique des principes mathématiques en vue de sécuriser les données. Elle est indispensable dans notre société actuelle. Il suffit de penser aux communications sécurisées et à la signature électronique de toutes sortes de documents. Les algorithmes cryptographiques qui étaient autrefois considérés comme extrêmement sûrs sont aujourd’hui totalement inadaptés. Il faudra un jour, par exemple avec l’avènement probable de puissants ordinateurs quantiques, s’affranchir progressivement ou très rapidement des méthodes cryptographiques qui sont la norme aujourd’hui. Cet article examine les préparatifs que nous pouvons faire à cette fin.

La cryptographie sécurisée devient douteuse

Les mécanismes cryptographiques peuvent se dégrader pour diverses raisons, telles que l’augmentation de la puissance des ordinateurs, les percées dans le domaine de la cryptanalyse et – c’est ce qui nous préoccupe le plus aujourd’hui – la capacité de construire de puissants ordinateurs quantiques.

Puissance de calcul

Une première raison est l’augmentation de la puissance de calcul disponible sur les ordinateurs classiques. En 1977, le DES (Data Encryption Standard) a été normalisé. Le DES offrait une sécurité de 56 bits, ce qui signifie qu’un attaquant devait rechercher la clé dans un espace de recherche de 256 (72 millions de milliards) possibilités. Actuellement, en raison notamment de l’augmentation exponentielle de la puissance de calcul disponible, et conformément à la loi de Moore, une sécurité minimale de 128 bits est exigée.

Aujourd’hui, RSA-2048 est encore couramment utilisé pour l’authentification, l’échange de clés et les signatures électroniques, entre autres. Il figure encore aujourd’hui sur certaines cartes d’identité électroniques actives en Belgique. Avec la sécurité de 112 bits qu’il offre, il n’est pas immédiatement insécurisé, mais il est préférable de procéder à sa suppression progressive. Quoi qu’il en soit, il est vivement déconseillé de l’adopter dans de nouveaux systèmes.

Cryptanalyse

Les percées dans le domaine de la cryptanalyse constituent une deuxième raison pour laquelle les mécanismes cryptographiques peuvent perdre de leur sécurité. La cryptanalyse est l’art de trouver les faiblesses des méthodes cryptographiques. Pendant la Seconde Guerre mondiale, il a été crucial de déchiffrer Enigma, qui permettait auparavant au commandement nazi de communiquer en toute sécurité avec ses sous-marins. La cryptanalyse différentielle a également permis de réduire la sécurité du DES de 56 à 47 bits. Plus récemment, la cryptanalyse continue de jouer un rôle important. En 2008, par exemple, on est parvenu à générer un faux certificat TLS, parce que la fonction de hachage cryptographique sous-jacente, MD5, était devenue peu sûre à la suite de percées dans le domaine de la cryptanalyse.

Ordinateurs quantiques cryptographiquement pertinents

La menace d’ordinateurs quantiques devenant plus puissants d’année en année constitue une troisième menace, qui pourrait éventuellement rendre toute la cryptographie moderne à clé publique dangereuse. Les signatures numériques, l’authentification par clé publique, les connexions TLS, etc. deviendraient alors totalement incertaines. Ces machines sont généralement appelées ordinateurs quantiques cryptographiquement pertinents.

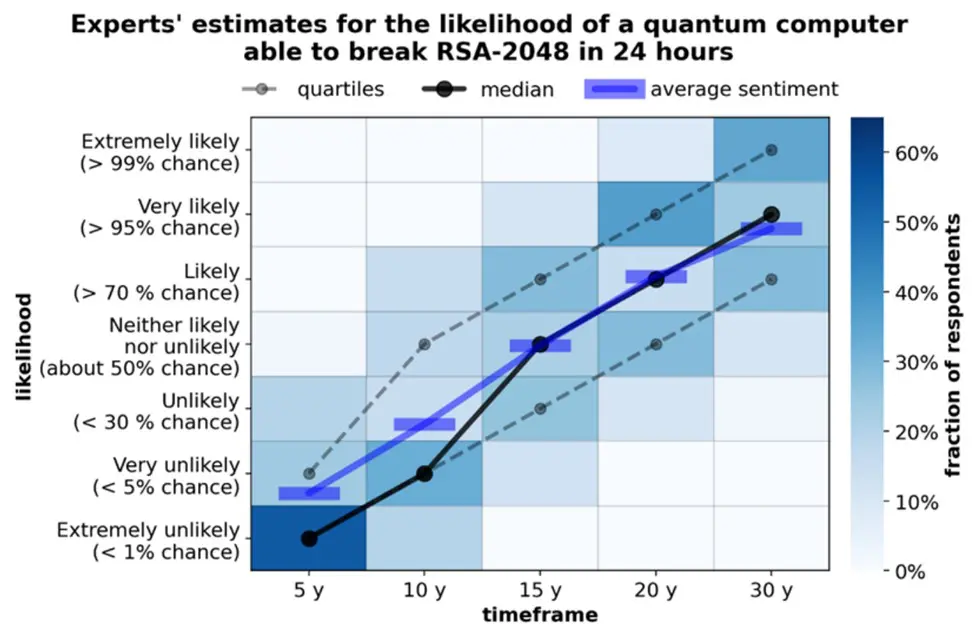

Personne ne sait vraiment quand (ni même si) il sera possible de construire de tels ordinateurs quantiques. Même les experts ont des avis fortement divergents, comme le montre l’illustration ci-dessous, où 46 experts ont été interrogés en 2021. La moitié d’entre eux estimaient qu’il y avait au moins 50 % de chances qu’un tel ordinateur quantique soit construit d’ici 15 ans, c’est-à-dire d’ici 2036.

Cela ne veut cependant pas dire que nous pouvons attendre encore une dizaine d’années. Après tout, un attaquant peut aujourd’hui intercepter et stocker des communications chiffrées. Plusieurs années plus tard, si cet attaquant a accès à un ordinateur quantique pertinent sur le plan cryptographique, il pourrait toujours déchiffrer les données, qui pourraient encore être sensibles. C’est ce qu’on appelle l’attaque harvest now decrypt later.

Le BSI, l’agence allemande de cybersécurité, recommande de partir du principe que des ordinateurs quantiques pertinents sur le plan cryptographique seront disponibles au début de la prochaine décennie et d’en tenir compte dès aujourd’hui dans l’évaluation des risques. Il ne s’agit donc pas d’une prédiction, mais d’une ligne directrice prudente pour l’évaluation des risques.

Nouvelles normes et confiance

Il existe donc un risque important que des ordinateurs quantiques pertinents sur le plan cryptographique soient construits dans un avenir pas si lointain. Heureusement, le NIST (National Institute for Standards and Technologies) mène depuis 2016 une procédure de normalisation de la cryptographie post-quantique (PQC). Elle se compose de deux parties :

- L’encapsulation de clé (KEM) permet à deux parties de se mettre d’accord sur une clé partagée qui chiffre les données à échanger.

- Les signatures numériques permettent entre autres de signer des documents de manière électronique et d’authentifier les parties.

En août 2024, le NIST a publié les premières normes :

- ML-KEM, basé sur CRYSTALS-KYBER, est la première norme à résistance quantique pour l’encapsulation de clés.

- ML-DSA, basée sur CRYSTALS-Dilithium et SLH-DSA, basée sur Sphincs+, sont les deux premières normes de signatures numériques résistantes aux attaques quantiques. Une troisième norme est encore en cours d’élaboration. La future norme FN-DSA, basée sur Falcon, sera publiée dans les prochains mois.

Dans un article précédent, j’ai donné une idée, entre autres, des performances auxquelles on peut s’attendre, ainsi que de la taille des clés et des signatures numériques.

Aux États-Unis, il existe déjà un solide engagement en faveur de ces nouvelles normes, comme en témoigne le Quantum Computing Cybersercurity Preparedness Act, signé en décembre 2022 par le président Biden. Il stipule qu’endéans les six mois, les agences fédérales doivent développer une stratégie pour leur migration vers une cryptographie résistante au quantum.

En Europe, nous sommes un peu plus prudents. La principale agence de cybersécurité en Allemagne, la BSI, déclare :

The quantum-safe algorithms that are currently being standardized are not yet as well researched as the “classical” methods (for example RSA and ECC). This applies in particular to weaknesses that largely only become apparent in applications, such as typical implementation errors, possible side-channel attacks, etc. BSI therefore recommends that post-quantum cryptography should not be used in isolation if possible, but only in hybrid mode, i.e. in combination with classical algorithms.

C’est un raisonnement valide. Fin 2016, le NIST a lancé, comme mentionné plus haut, une procédure de normalisation pour une cryptographie à clé publique résistante au quantum de nouvelle génération. En novembre 2017, 82 algorithmes candidats ont été soumis. SIKE était un des huit algorithmes candidats figurant parmi les finalistes. En 2022 – donc cinq ans plus tard – le groupe de recherche COSIC de la KU Leuven a découvert une faiblesse fondamentale, ce qui fait que le chiffrement à l’aide de SIKE pourrait être cassé en quelques minutes sur un ordinateur classique. Cette faiblesse est passée sous le radar de la communauté globale de cryptanalyse. Nous souhaitons éviter le scénario d’un changement massif vers un nouveau mécanisme cryptographique, qui ne s’avère pas aussi sûr que ce que l’on pensait. De plus, les implémentations encore jeunes de ces algorithmes peuvent contenir des vulnérabilités.

Il faudra donc un certain temps pour développer une confiance suffisante dans les nouvelles normes et leur mise en œuvre.

Mode hybride

Le BSI propose donc de travailler dans un premier temps en mode hybride, ce qui signifie que la cryptographie classique à clé publique soit utilisée en tandem avec une cryptographie résistante aux attaques quantiques. Lorsqu’un des deux algorithmes est jugé dangereux, il n’y a pas de problème tant que l’autre algorithme est sûr. Cette manière de travailler offre donc une double couche de protection.

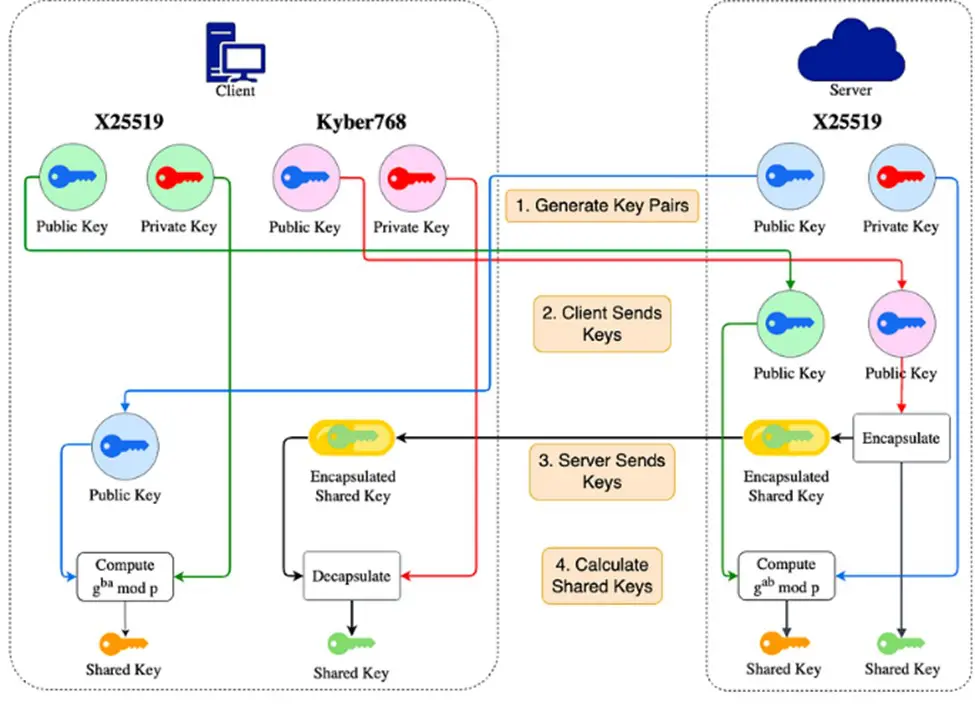

Examinons concrètement comment cela fonctionne. Afin d’établir un canal de communication sécurisé, deux parties doivent convenir d’une clé partagée. Il s’agit d’une des étapes du protocole TLS. Aujourd’hui, la méthode Diffie-Hellman key exchange est souvent utilisée, où X25519 représente une instanciation concrète basée sur la courbe elliptique Curve25519 Diffie-Hellman n’est malheureusement pas capable de faire face aux ordinateurs quantiques cryptographiquement pertinents. La nouvelle norme ML-KEM, basée sur CRYSTALS-KYBER, est supposée l’être. Dans l’illustration ci-dessous, le client et le serveur se mettent d’accord sur deux clés partagées en parallèle, la clé orange est définie avec X25519, la verte avec CRYSTALS-KYBER. Ces deux clés sont ensuite combinées en une clé unique, qui est ensuite utilisée pour crypter et décrypter les données échangées.

Gouvernance cryptographique

Il existe divers mécanismes cryptographiques qui étaient autrefois populaires, mais qui ne sont pas sûrs aujourd’hui. DES, 3DES, MD5 et SHA1 en sont des exemples. Une migration de l’ancienne vers une nouvelle cryptographie est donc un fait dont nous devons tenir compte. De plus, l’histoire a démontré que les migrations cryptographiques complètes, telles que celle de 3DES vers AES, peuvent traîner pendant jusqu’à dix ans et nécessiter beaucoup de ressources. Une migration cryptographique est donc un processus difficile et délicat.

Un mode hybride entraîne en outre immédiatement deux migrations futures. La première consiste à passer de la cryptographie à clé publique actuelle au mode hybride. Une fois qu’une confiance suffisante a été développée dans les nouvelles normes et leurs implémentations, l’on migre vers une cryptographie entièrement résistante aux attaques quantiques.

Une gouvernance cryptographique saine nous aide à repérer les domaines dans lesquels les migrations sont les plus urgentes, ainsi qu’à effectuer la migration elle-même. La gouvernance cryptographique permet à une organisation de comprendre où et comment la cryptographie est utilisée et de mettre en œuvre et de surveiller les changements tels que les migrations. Elle se compose, entre autres, des pièces de puzzle ci-dessous :

- L’inventaire cryptographique offre une vue d’ensemble des mécanismes cryptographiques utilisés, avec quels paramètres (par exemple, la longueur des clés), dans quel but (par exemple, la protection des données en transit), où et afin de protéger quelles données (par exemple, les données médicales personnelles).

- Les recommandations cryptographiques concrètes ; quels algorithmes et paramètres cryptographiques (par exemple la longueur des clés) sont sûrs, lesquels devraient être progressivement abandonnés, lesquels ne sont pas sûrs, … De telles recommandations sont déjà présentes au sein de Smals et ont vu le jour grâce à Smals Research. Compte tenu de la menace que représentent les puissants ordinateurs quantiques, il est probable que la cryptographie classique à clé publique recommandée aujourd’hui devra être progressivement abandonnée dans un avenir pas si lointain.

- Documentation des exceptions. Des exceptions temporaires aux recommandations en matière de cryptographie peuvent être tolérées afin d’éviter que la communication avec des systèmes externes (par exemple des clients ou des prestataires de services) ne soit de facto impossible. Ces exceptions doivent être documentées ; le risque doit être décrit, ainsi que la portée, la fenêtre temporelle et son acceptation par la direction.

- Les recommendations de crypto-agilité doivent aider les équipes de projet à construire et à personnaliser les applications et les services selon les principes de crypto-agilité. Cela signifie que les futures migrations cryptographiques doivent être prises en compte.

- Une politique cryptographique est nécessaire pour éviter que les recommandations cryptographiques ne soient interprétées comme des suggestions sans valeur obligatoire, ce qui leur donnerait un caractère contraignant. En effet, la politique cryptographique de Smals fait référence à nos recommandations. Une politique cryptographique conduit à une simplification (uniformisation) du paysage cryptographique au sein de l’organisation. Elle peut guider la migration vers des normes résistantes aux attaques quantiques et encourager la création d’applications et de services d’une manière crypto-agile.

- Surveillance cryptographique. En observant le trafic réseau, nous percevons quels mécanismes cryptographiques sont utilisés et à quel endroit, ce qui peut aider à guider les migrations. Un tel monitoring ne nécessite heureusement pas l’accès aux données en transit.

Smals Research a l’intention au cours de la période à venir de dresser un tableau plus précis de l’inventaire cryptographique et de la crypto-agilité en particulier. En effet, les principes de la crypto-agilité et l’idée de l’inventaire cryptographique existent aujourd’hui, mais l’élaboration concrète fait malheureusement encore défaut, non seulement chez Smals, mais dans le monde entier. D’une manière générale, nous avons donc encore du pain sur la planche.

Inventaire cryptographique

Un inventaire cryptographique peut fournir une vue d’ensemble, entre autres, des éléments suivants

- les mécanismes cryptographiques utilisés. Par exemple, ECDSA pour établir des signatures numériques ou AES pour le chiffrement en bulk.

- les paramètres utilisés dans le processus. Par exemple, l’ECDSA peut utiliser la courbe elliptique P-256 et l’AES peut être déployé en mode GCM avec des clés d’une longueur de 256 bits.

- les librairies ou services cryptographiques utilisés dans le processus. BouncyCastle 1.78 et OpenSSL 3.0 sont des exemples de librairies. Les exemples de services sont le service de pseudonymisation aveugle d’eHealth et AWS CloudHSM.

- Quelles données sont protégées et dans quel but. Par exemple, l’intégrité et la confidentialité des données médicales au repos.

- L’endroit où la cryptographie est utilisée dans le code. Dans la classe AbcSigner, de la ligne 254 à la ligne 269.

En résumé, l’inventaire cryptographique nous permet de localiser rapidement les faiblesses ou les faiblesses potentielles et, par conséquent, les endroits où des mises à jour ou des migrations sont nécessaires.

L’inventaire n’est pas un exercice ponctuel, mais doit toujours être mis à jour. Des outils de découverte, tels que CipherInsights, IBM Quantum Safe Explorer, AgileSec Analytics et QryptoDiscover, entre autres, peuvent nous aider à le construire et à le tenir à jour.

Un tel inventaire peut contenir de nombreux détails et devenir très complexe, en particulier pour les grandes organisations. La compilation et l’actualisation de cet inventaire risquent donc de devenir une opération très gourmande en ressources. Une organisation utilise par ailleurs, entre autres, des librairies cryptographiques, des services cryptographiques, du hardware de tiers, etc. Il est donc nécessaire de disposer d’un moyen structuré et normalisé d’exprimer un inventaire cryptographique qui facilite l’automatisation et l’intégration. C’est ce à quoi travaille IBM avec son CBOM (Cryptography Bill of Materials). Nous espérons que cette proposition sera adoptée rapidement.

Un inventaire cryptographique offrirait un certain nombre d’avantages en plus de la migration vers la cryptographie à résistance quantique :

Securité & résilience

Le risque cryptographique est la possibilité de dommages à l’organisation lorsque la cryptographie ne fait pas ce qu’elle est censée faire, notamment par l’utilisation de mécanismes cryptographiques obsolètes ou de paramètres non sécurisés, par une mauvaise gestion des clés et des certificats ou par des vulnérabilités dans les implémentations des algorithmes cryptographiques. Dans le OWASP top 10, un document de sensibilisation destiné aux développeurs et conernant la sécurité des applications web, les ‘cryptographic failures’ arrivent en deuxième position. En guise d’exemple, nous comptons les $150M+ Capital One hack comme la violation des données personnelles de millions d’utilisateurs à la suite d’un problème de gestion des clés, et le $200M+ Marriott Hotel hack, où une utilisation incomplète du cryptage a rendu publics des millions de numéros de passeports. L’inventaire cryptographique, éventuellement complété par une surveillance cryptographique, rend les risques cryptographiques transparents et contribue ainsi à prévenir de tels incidents. La crypto-agilité, à son tour, devrait nous permettre de migrer rapidement vers une cryptographie sécurisée.

Conformité

En partie à cause de ces incidents, les auditeurs se contentent de moins en moins d’informations superficielles sur l’utilisation de la cryptographie. Un inventaire cryptographique, éventuellement complété par des logs de surveillance cryptographique, leur permet d’accéder facilement à tous les détails concernant l’utilisation de la cryptographie au sein de l’organisation.

Il est donc logique que la possession et la tenue d’un inventaire cryptographique soient de plus en plus recommandées, voire imposées. Dans la publication conjointe de la NSA, du NIST et de la CISA Quantum Readiness :Migration To Post-quantum Cryptography, on peut lire, par exemple :

“Organizations should create a cryptographic inventory that offers visibility into how the organization leverages cryptography in its IT (Information Technology) and OT (Operational Technology) systems. “

C’est surtout lorsque l’inventaire cryptographique peut être accompagné de recommandations cryptographiques détaillées que la compliance devient intéressante. Ces dernières, comme nous l’avons déjà mentionné, sont déjà présentes chez Smals grâce à Smals Research.

Crypto-agilité

Un inventaire cryptographique est une étape nécessaire vers l’agilité cryptographique, ou crypto-agilité en abrégé. Elle consiste à remplacer et à adapter les mécanismes cryptographiques, qu’il s’agisse de software, de hardware ou d’infrastructure, sans interrompre le bon fonctionnement du système lui-même. Ainsi, les anciens mécanismes cryptographiques peuvent être éliminés progressivement et de nouveaux mécanismes peuvent être adoptés.

En dépit de la difficulté à définir l’agilité cryptographique, la définition ci-dessous, qui se compose de trois aspects, semble assez précise.

- La capacité des systèmes à se mettre d’accord en temps réel sur leurs algorithmes de sécurité en se basant sur leurs fonctions de sécurité combinées (c’est-à-dire le matériel, les logiciels et les microprogrammes utilisés pour assurer la sécurité d’un système) ;

- La capacité d’ajouter de nouvelles fonctions cryptographiques ou de nouveaux algorithmes au matériel ou aux logiciels existants, ce qui permet d’obtenir de nouvelles fonctions de sécurité plus robustes ;

- la capacité de désactiver élégamment les systèmes cryptographiques devenus vulnérables ou obsolètes.

Un prochain article sera consacré à la manière de mettre en pratique l’agilité cryptographique plus concrètement et aux défis qui en découlent. En attendant, le protocole TLS peut nous inspirer. TLS est un protocole cryptographique conçu pour permettre une communication sécurisée entre deux parties sur un réseau informatique. Les deux parties conviennent entre elles des mécanismes cryptographiques qu’elles souhaitent utiliser pour l’authentification, l’échange de clés, le cryptage et le hachage. Chaque partie ne prend en charge que les mécanismes qu’elle juge sûrs. Ceci est décrit dans un fichier de configuration, qui nous permet d’ajouter de nouveaux mécanismes cryptographiques et de supprimer progressivement les anciens sans affecter le fonctionnement de l’application mère.

Conclusion

Les ordinateurs quantiques sont qualifiés de cryptographiquement pertinents lorsqu’ils sont en mesure de casser la cryptographie moderne à clé publique. Actuellement, nous en sommes encore loin et les incertitudes sont nombreuses. Nous ne savons même pas si l’humanité sera un jour capable de construire de telles machines. Néanmoins, il est sage de faire preuve de prudence et de se préparer à cette éventualité.

La menace que représentent actuellement les ordinateurs quantiques et la publication des nouvelles normes cryptographiques résistantes à la quantification sont donc une bonne raison de nous poser une question plus générale : comment pouvons-nous rendre notre gouvernance cryptographique plus naturelle, de manière à ce que

- nous puissions mieux comprendre quelle cryptographie est utilisée au sein de l’organisation, et

- nous soyons en mesure d’effectuer une migration relativement aisée si cela s’avère nécessaire.

Cela vaut indépendamment de la menace que représentent les puissants ordinateurs quantiques.

Smals effectue déjà ces préparatifs aujourd’hui. Nous disposons déjà de recommandations et d’une politique en matière de cryptographie. Toutefois, il reste encore beaucoup à faire, notamment en ce qui concerne l’inventaire cryptographique et l’adoption de la crypto-agilité. Ce sont des éléments sur lesquels Smals Research travaillera au cours de la période à venir.

Il y a encore beaucoup de questions et d’incertitudes aujourd’hui, qui ne doivent pas nous empêcher d’agir dès à présent. Nous pensons d’ailleurs que la publication des nouvelles normes du NIST accélérera les choses.

En résumé et en guise de conclusion, je citerai le Dr. Schabhüser, vice-président de la BSI allemande :

« Si je pouvais donner trois conseils aux entreprises et aux organisations, ce serait :

- Intégrez le risque cryptogrqphique dans votre système de gestion de risque

- Créez un inventaire cryptographique

- Implémentez et utiliser la crypto-agilité »

Cette contribution a été soumise par Kristof Verslype, cryptographe chez Smals Research. Elle a été rédigée en son nom propre et ne prend pas position au nom de Smals. Travailler chez Smals vous intéresse ? Jetez un coup d’œil à l’offre d’emploi actuelle.