Au second semestre 2021, Fortinet a remarqué des cyberattaques plus automatisées et plus rapides. Avancées, imprévisibles et dévastatrices sont les principaux traits de ces cyberattaques.

Fortinet a publié cette semaine le rapport FortiGuard Labs Global Threat Landscape Report. Fortinet publie ce rapport tous les six mois et analyse les cyberattaques des mois précédents. Le rapport le plus récent porte donc sur le second semestre de 2021.

« Dans le domaine de la cybersécurité, les progrès se succèdent rapidement. Les récents exemples d’incidents de sécurité montrent que les cybercriminels développent et exécutent des attaques à une vitesse sans précédent. Les nouvelles techniques d’attaque portent sur toutes les facettes de la surface d’attaque. Ils font preuve d’une stratégie plus sophistiquée, moins prévisible et aux conséquences dévastatrices », explique Derek Manky, chef Analyses de sécurité et alliances mondiales contre les menaces chez FortiGuard Labs.

Log4j

En décembre, l’actualité de la cybersécurité ne parlait que de Log4j. Il faut donc que le rapport analytique parle sur la vulnérabilité d’Apache.

lire aussi

Qu’est-ce que Log4Shell et pourquoi ce bogue est-il si dangereux ?

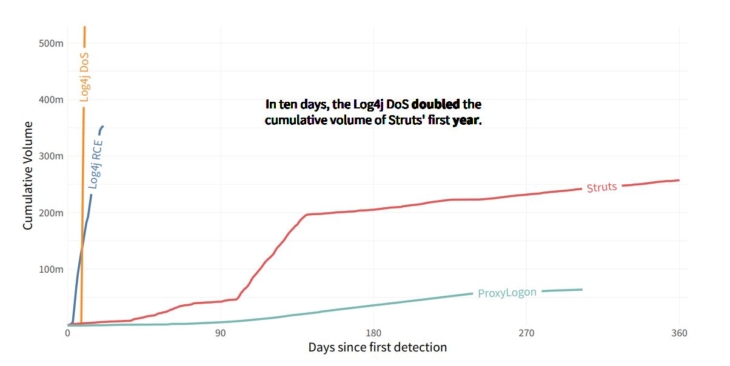

La vulnérabilité a été largement exploitée, bien que les tentatives d’attaque aient parfois manqué leur cible. Les tentatives d’exploitation de la vulnérabilité ont néanmoins été détectées par les systèmes de prévention des intrusions les plus nombreuses parmi toutes les cyberattaques, au second semestre 2021.

Les cybercriminels tentent d’exploiter les vulnérabilités même lorsqu’elles sont connues, car de nombreuses entreprises n’installent pas les correctifs à temps.

Nouvelles cibles

Par ailleurs, les analystes notent une multiplication par quatre des nouveaux logiciels malveillants pour Linux au quatrième trimestre 2021. Log4j est l’une des cybermenaces ciblant Linux. Cependant, une augmentation du nombre de fichiers malveillants au format exécutable et lisible (ELF) est également signalée.

Selon le rapport, Linux est une cible populaire en raison de la forte utilisation de ses systèmes d’exploitation. Il compte une utilisation élevée pour les systèmes backend de réseau et les solutions conteneurisées pour les appareils IoT et les applications critiques.

Botnets spécialisés

Les analyses approfondies ont montré que les réseaux de botnets utilisent des méthodes d’attaque plus sophistiquées. Ceci fait disparaître la nature prévisible des botnets, qui ont principalement servi à lancer des attaques DDoS.

lire aussi

Attaques DDoS : le danger se cache chez l’innocence

Les botnets maîtrisant des tactiques d’attaque avancées, cette situation semble être révolue. Les cybercriminels à l’origine des réseaux de botnets ont exploité la vulnérabilité Log4j, utilisé une nouvelle variante du malware RedXOR et le malware RedLine Stealer déjà connu. Le malware RedLine Stealer est caché dans des fichiers qui contiennent des informations sur la Covid-19 ou une affaire similaire.

Télétravailleurs ciblés

La variante omicron force le télétravail, aussi au second semestre 2021. Les cybercriminels ont profité des opportunités offertes par le télétravail. Les logiciels malveillants fondés sur les navigateurs se sont avérés particulièrement populaires. Par le biais de l’hameçonnage, les criminels ont principalement distribué des fichiers Microsoft Office, des fichiers PDF et des scripts de navigateur.

L’hameçonnage donne aux cybercriminels une porte ouverte sur le réseau de l’entreprise pour diffuser un code malveillant, par exemple. Les rançongiciels sont une conséquence possible de l’hameçonnage et se sont révélés extrêmement populaires au cours du second semestre 2021. La sophistication, l’agressivité et l’impact des rançongiciels ne cessent de croître. Les cybercriminels utilisent d’anciens rançongiciels pour leurs attaques, qu’ils améliorent activement.