Microsoft renforce la sécurité de son authentification multifactorielle en améliorant le moment et la manière dont les notifications apparaissent. Elle souhaite ainsi éviter la fatigue de l’AMF.

Microsoft modifie le fonctionnement de l’authentification multifactorielle (AMF) dans son application Authenticator. Redmond souhaite ainsi éviter la fatigue de l’AMF. Cette fatigue de l’AMF se manifeste quand les utilisateurs reçoivent tellement de notifications d’AMF qu’ils cliquent simplement sur « oui » sans réfléchir. Les cybercriminels exploitent ce comportement en bombardant les cibles de requêtes d’authentification jusqu’à ce qu’elles cliquent sur oui pour arrêter les notifications.

Fini le spam

Pour y remédier, l’application Authenticator sur le smartphone ne notifiera plus les tentatives de connexion non habituelles. Donc, si quelqu’un veut se connecter à votre compte dans une région isolée de la Russie, aucune notification AMF ne sera émise pour cette tentative. Microsoft s’attend plutôt que vous ouvriez proactivement l’application pour approuver vous-même la notification. Tout utilisateur se connectant lui-même à partir d’un endroit inhabituel verra sur son ordinateur la notification lui demandant d’ouvrir lui-même l’application Authenticator.

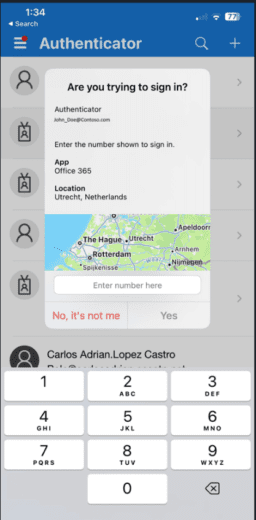

La requête suivante est également un peu modifiée. Microsoft affiche désormais une carte indiquant l’origine de la demande. Si la Chine ou la Russie sont indiquées, tandis que vous êtes allongé sur votre divan dans la Campine, cela montre plus visuellement qu’il y a peut-être un problème.

Politique additionnelle pour Entra ID

Microsoft travaille en outre à un déploiement plus large de l’AMF pour ses utilisateurs. Les comptes d’administrateurs privilégiés de Microsoft Entra ID Premium Plan 1 et 2 seront invités à configurer l’AMF quand ils visiteront les portails d’administrateurs tels que ceux d’Azure ou de Microsoft 365. Il est toujours possible de refuser, mais Microsoft souhaite rendre l’AMF obligatoire pour de plus en plus de fonctions sensibles.

De plus, Microsoft rendra obligatoire l’AMF pour l’accès aux applications cloud pour les clients qui utilisent l’ancienne version de l’AMF par utilisateur. Elle préfère en tout cas remplacer cette implémentation par l’accès conditionnel. Les administrateurs de Microsoft Entra ID Premium Plan 2 pourront aussi imposer l’AMF pour les tentatives de connexion dangereuses.

Impact important, effort minime

Les données de compte volées ou piratées sont l’un des principaux vecteurs d’attaque. L’AMF peut éviter les abus de ces données dans plus de 90 % des cas. Aucune technologie n’a un impact plus immédiat et plus important sur votre statut de sécurité. Microsoft espère donc finalement convaincre tous ses clients professionnels d’adopter l’AMF. Aujourd’hui, ce pourcentage est de 37 % seulement, mais il augmente plus rapidement chez les nouveaux utilisateurs. En 2013, Microsoft a rendu obligatoire l’AMF pour les particuliers, après quoi les abus de ces comptes ont chuté radicalement, comme prévu.