Une vulnérabilité dans Windows Server Update Services est activement exploitée. Microsoft a déployé un correctif d’urgence vendredi et conseille de l’installer le plus rapidement possible.

La vulnérabilité CVE-2025-59287 est connue de Microsoft depuis au moins le 14 octobre, mais les exploits actifs ne semblent exploser que depuis la semaine dernière. Après que la société de sécurité HawkTrace Security a publié un

Le risque réside dans la désérialisation non sécurisée par WSUS. Lors de la désérialisation, un fichier d’un format de données universel est converti au format du serveur. En principe, un processus tout à fait normal, mais la désérialisation peut être

Activement exploité

Microsoft a signalé pour la première fois la vulnérabilité le 14 octobre, ce qui donne souvent le coup d’envoi à l’exploitation par les cybercriminels. La société néerlandaise de cybersécurité Eye Security

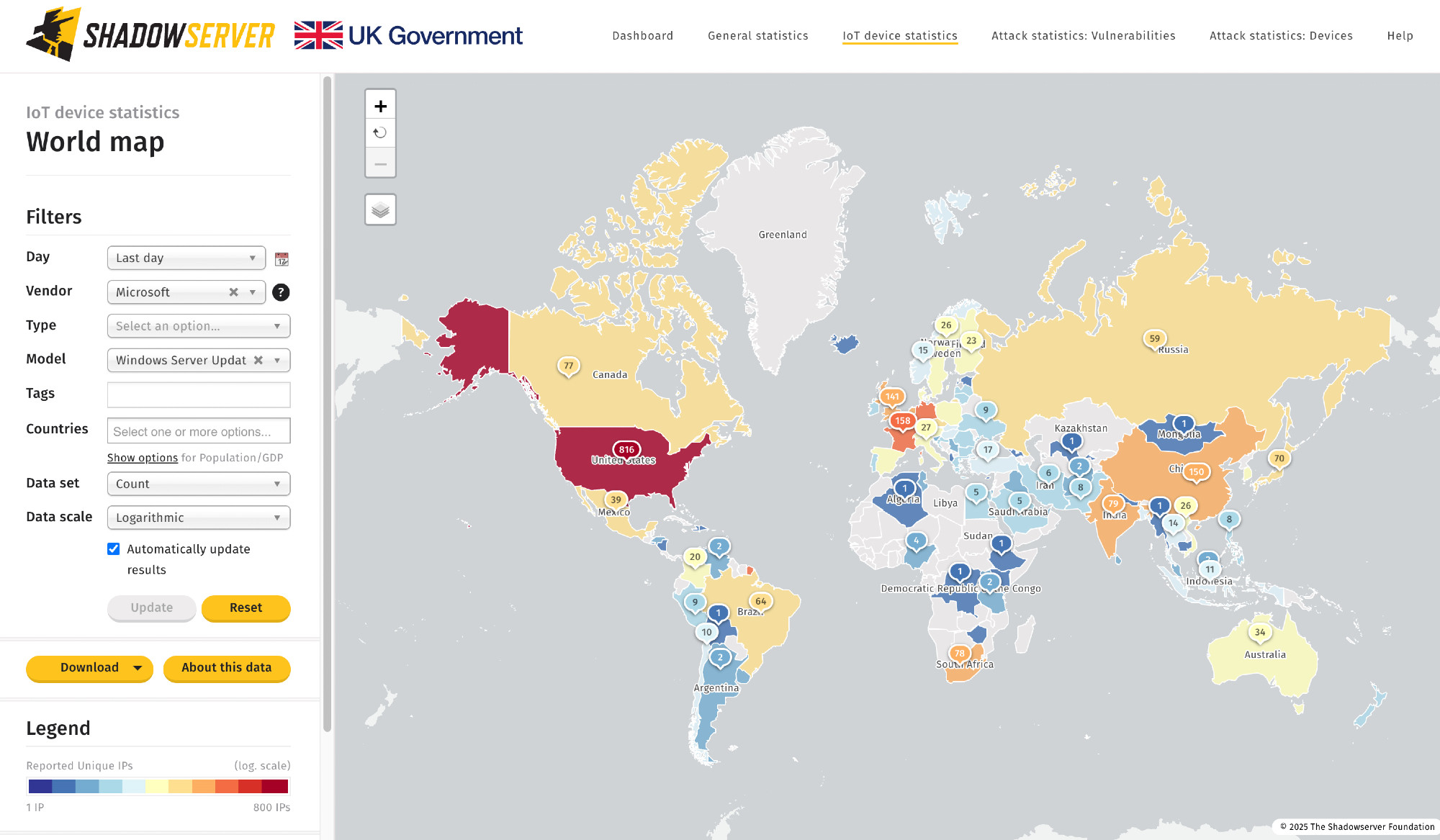

Selon les estimations de ShadowServer, au 25 octobre, au moins 2 800 serveurs dans le monde étaient vulnérables, partage-t-il dans un message sur Bluesky. L’épicentre européen se situe en France (158) et au Royaume-Uni (141).

Microsoft estime pour l’instant qu’il est « probable » que la vulnérabilité soit exploitée, malgré les informations selon lesquelles cela s’est déjà produit. Pourtant, les avertissements ne sont pas tombés dans l’oreille d’un sourd : vendredi dernier, Microsoft a déployé un correctif d’urgence pour résoudre adéquatement le problème de sécurité. La mise à jour originale déployée le 14 octobre s’est avérée insuffisante.

Correctif d’urgence disponible

Une mise à jour est disponible pour les versions suivantes de Windows Server, avec entre parenthèses la mise à jour correspondante :

- Windows Server 2025 (KB5070881)

- Windows Server, version 23H2 (KB5070879)

- Windows Server 2022 (KB5070884)

- Windows Server 2019 (KB5070883)

- Windows Server 2016 (KB5070882)

- Windows Server 2012 R2 (KB5070886)

- Windows Server 2012 (KB5070887)

Si le conseil de Microsoft d’installer rapidement la mise à jour ne suffit pas, plusieurs organisations nationales de sécurité recommandent la même chose. Entre autres, le Centre néerlandais de cybersécurité